Tailscale su Proxmox: Come bucare il firewall dell'ufficio e accedere a Home Assistant

di Vincenzo Caputo

17 Gennaio 2026

Home Assistant

Siete in ufficio. La noia regna sovrana. Vi viene l'irrefrenabile voglia di controllare se avete spento le luci in salotto o di riavviare quella VM su Proxmox che fa i capricci. Aprite il browser, digitate l'indirizzo e... errore. Il firewall aziendale vi guarda e ride. Siete bloccati fuori dalla vostra stessa casa.

Oggi vi spiego come ho scavalcato (legalmente!) le restrizioni di rete dell'ufficio creando un tunnel VPN sicuro, veloce e gratuito per accedere a tutta la rete domestica. Spoiler: useremo Tailscale, un container Proxmox e un po' di sana astuzia nerd.

Passo indietro: Cos'è una VPN e perché Tailscale?

Una VPN (Virtual Private Network) è come un "cavo invisibile" chilometrico che colleghiamo dal PC dell'ufficio direttamente al router di casa. Tutto quello che passa lì dentro è criptato: per l'amministratore di rete dell'ufficio è solo rumore incomprensibile.

Perché Tailscale? Le VPN classiche (OpenVPN, WireGuard puro) richiedono di aprire porte sul router di casa, avere un IP pubblico statico o litigare con i DDNS. Tailscale no. Usa una magia chiamata "NAT Traversal". In parole povere: i dispositivi si "chiamano" a vicenda e si trovano sempre, anche se sono dietro firewall rognosi. E si basa su WireGuard, quindi è velocissimo.

Ma io pago Nabu Casa! Mi serve lo stesso?

Ottima domanda. Nabu Casa (il cloud ufficiale di Home Assistant) è fantastico: supporta lo sviluppo di HA e vi dà l'accesso remoto "senza pensieri" e l'integrazione con Alexa/Google.

Tuttavia, Nabu Casa vi fa accedere solo a Home Assistant. Con la soluzione che vediamo oggi, invece, voi entrate nella rete. Questo significa poter accedere a:

La console di Proxmox (fondamentale se HA si pianta!).

Il vostro NAS.

La stampante di rete.

Le telecamere IP direttamente dalla loro interfaccia nativa.

Verdetto: Sono complementari. Ma se volete il controllo totale (o volete risparmiare), Tailscale è la via.

Il Bivio: Perché un Container LXC e non l'Add-on di Home Assistant?

Prima di sporcarci le mani, chiariamo un punto: esiste un Add-on ufficiale di Tailscale per Home Assistant. È comodissimo, si installa con un clic e funziona bene. Allora perché vi sto complicando la vita suggerendovi un container LXC separato su Proxmox?

Per tre motivi fondamentali che ogni appassionato di domotica dovrebbe tatuarsi sul braccio:

L'Accesso di Emergenza (Il principio della scialuppa): Se Home Assistant smette di funzionare (un aggiornamento andato male, una configurazione YAML errata, un database corrotto), l'Add-on di Tailscale morirà insieme a lui. Se la VPN è dentro HA, siete chiusi fuori casa. Usando un container LXC separato, anche se HA è offline, la vostra VPN resta attiva: potete entrare su Proxmox, aprire la console e riparare i danni.

Routing più pulito: Un container LXC ha un accesso più diretto al kernel del sistema operativo rispetto a un Add-on che gira "inscatolato" dentro il supervisore di HA. Per fare da "Subnet Router" (ovvero il ponte verso tutta la vostra rete), l'LXC è più stabile e performante.

Indipendenza: Potete riavviare Home Assistant quante volte volete senza mai perdere la connessione VPN.

E se non ho Proxmox? Se fate girare HA su un Raspberry Pi o su un Mini PC dedicato (HAOS), l'Add-on resta comunque un'ottima scelta! Avrete meno "resilienza" in caso di guasti, ma otterrete comunque il magico accesso remoto che stiamo cercando.

In quest'ultimo caso dovrete procedere così:

Installa l’Add-on: Vai su Home Assistant -> Impostazioni -> Componenti aggiuntivi. Clicca su "Raccolta componenti aggiuntivi" in basso a destra, cerca Tailscale e installalo.

Configurazione Subnet: Prima di avviarlo, vai nella scheda Configurazione dell'Add-on. Cerca la voce proxy o advertise_routes e inserisci la tua rete (es. 192.168.1.0/24). Questo permetterà all'Add-on di fare da ponte per tutta la casa, non solo per HA.

Avvio e Login: Avvia l'Add-on e clicca su Apri interfaccia Web. Ti apparirà il solito link per il login: clicca e autorizza il dispositivo.

Permessi Web: Esattamente come per la guida Proxmox, dovrai andare sulla Tailscale Admin Console, cliccare sui tre puntini del nuovo dispositivo homeassistant -> Edit route settings e approvare la subnet.

Attenzione: Se scegli questa strada, ricorda che se Home Assistant si pianta, la VPN cade con lui. È la via più veloce, ma anche la più "rischiosa" in termini di manutenzione remota!

Parte 1: Il "Ponte" a casa (Proxmox LXC)

Dobbiamo piazzare un "maggiordomo" a casa che riceva la connessione e la smisti agli altri dispositivi. Useremo un leggerissimo container LXC su Proxmox.

1. Creiamo il Container

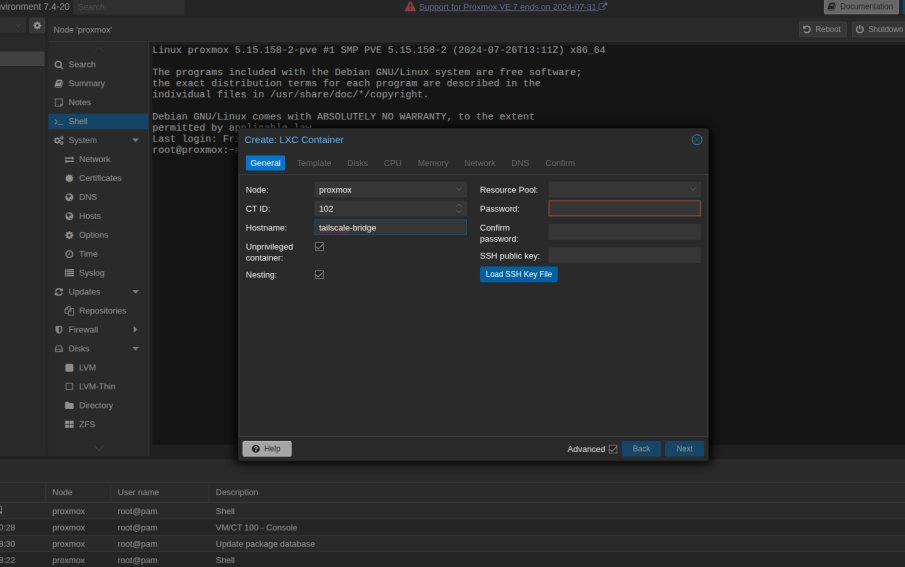

Create un CT Ubuntu 20.04 o Debian 12, chiamatelo tailscale-bridge (o come più vi aggrada) e dategli una password. Dategli 512MB di RAM e 1 Core. NON avviatelo ancora!

Notare che questo sistema è talmente leggero che il container LXC consuma appena 15-20MB di RAM. Praticamente è gratis in termini di risorse!

2. Il trucco segreto (Fondamentale!)

Per far funzionare una VPN in un container, dobbiamo abilitare il dispositivo "TUN". Senza questo, Tailscale non parte. Andate sulla Shell del vostro nodo Proxmox e digitate:

nano /etc/pve/lxc/100.conf # Sostituite 100 con l'ID del vostro container

Aggiungete in fondo al file queste righe magiche:

lxc.cgroup2.devices.allow: c 10:200 rwm

lxc.mount.entry: /dev/net/tun dev/net/tun none bind,create=file

Salvate e uscite. Ora avviate il container.

3. Installazione e Routing

Aprite la console del container e installate Tailscale:

curl -fsSL https://tailscale.com/install.sh | sh

Ora dobbiamo dirgli di fare da router per la rete di casa (es. 192.168.1.0/24). Abilitiamo l'IP Forwarding e lanciamo Tailscale:

# Abilita il forwarding

echo 'net.ipv4.ip_forward = 1' | tee -a /etc/sysctl.d/99-tailscale.conf

sysctl -p /etc/sysctl.d/99-tailscale.conf

# Avvia Tailscale

tailscale up --advertise-routes=192.168.1.0/24

Fate il login dal link che appare. Infine, andate sulla Admin Console di Tailscale (via web), trovate il container, cliccate su "Edit route settings" e approvate la spunta sulla subnet.

FONDAMENTALE: Non fatevi fregare dal riavvio!

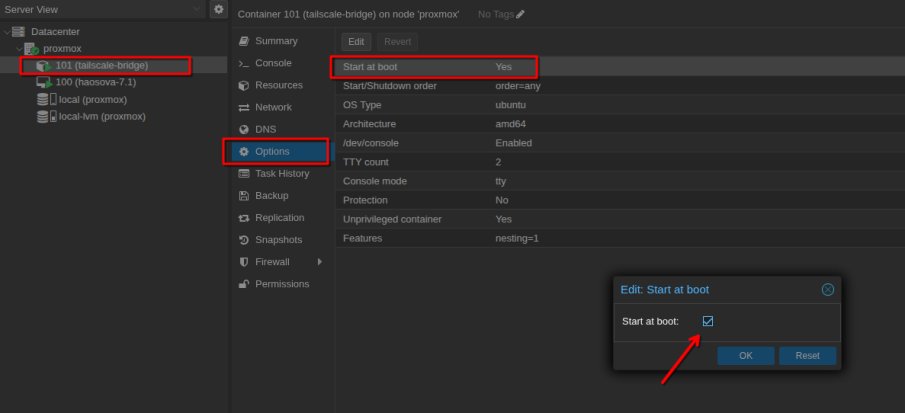

C'è un dettaglio che frega il 99% degli utenti Proxmox (me compreso). Di default, i nuovi container NON partono in automatico se il server si riavvia (es. dopo un blackout o un aggiornamento). Risultato? Vi connettete dall'ufficio e... buio totale.

Fate questo SUBITO:

Cliccate sul vostro container tailscale-bridge su Proxmox.

Andate su Options (nel menu centrale).

Cercate la voce Start at boot.

Doppio clic, spuntate la casella e mettete su Yes.

Ora potete dormire sonni tranquilli.

Parte 2: In ufficio (Scavalchiamo il muro)

Qui viene il bello. Spesso i firewall aziendali bloccano i DNS o le porte strane.

Adesso che a casa il ponte è pronto, dobbiamo configurare il PC dell'ufficio. Qui la procedura cambia a seconda del sistema operativo che usate.

Opzione A: Per utenti Windows (La maggioranza)

Se il vostro PC aziendale è Windows, siete fortunati: niente terminale, solo qualche clic.

Installazione: Andate su tailscale.com, scaricate il client per Windows e installatelo.

Login: Cliccate sull'icona di Tailscale nella barra delle applicazioni (vicino all'orologio), fate "Log in" e autenticatevi con lo stesso account usato a casa.

Il trucco del DNS (Cruciale!): Appena connessi, potreste notare che Internet funziona, ma non riuscite ancora a raggiungere casa. Colpa del firewall aziendale che blocca i DNS di Tailscale.

Fate tasto destro sull'icona di Tailscale nella barra in basso.

Andate su Preferences (Preferenze) > DNS.

Togliete la spunta da "Use Tailscale DNS" (Usa DNS Tailscale).

Finito: Aprite Edge o Chrome e digitate l'IP del vostro server (es. 192.168.1.50). Siete dentro!

Opzione B: Per utenti Linux (La via dell'Hacker)

Installate Tailscale (curl ... stessa stringa che avete usato poco sopra nella console del container in proxmox). Poi usate questo comando "blindato" che disabilita i controlli DNS (spesso causa di blocchi in azienda) e forza l'accettazione delle rotte di casa:

sudo tailscale up --accept-routes --accept-dns=false

Se il terminale vi restituisce un IP... siete dentro! Aprite il browser e digitate 192.168.1.X come se foste sul divano.

Parte 3: Smartphone (La via della comodità)

Volete mostrare agli amici la vostra dashboard mentre siete al bar?

Scaricate l'app Tailscale (iOS o Android).

Loggatevi.

Attivate l'interruttore "Active".

Finito.

Pro Tip per Home Assistant App: Nell'app di HA sul telefono, sotto impostazioni server, potete inserire l'IP locale (192.168...) sia come indirizzo interno che esterno (oppure lasciate Nabu Casa come esterno e IP locale come interno). Se Tailscale è attivo, il telefono "crederà" di essere a casa anche in 5G.

Conclusioni e Note Importanti

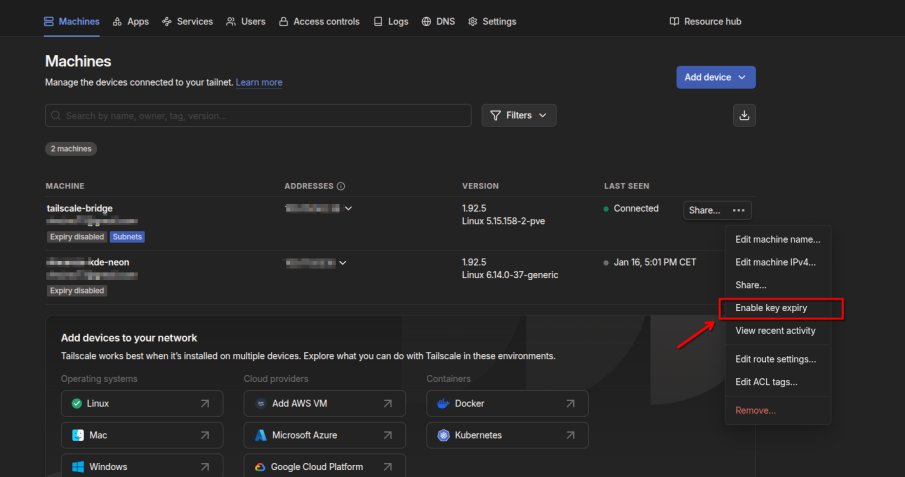

Avete appena creato una rete professionale a costo zero. Un ultimo consiglio: andate nella console web di Tailscale e cliccate su "Disable Key Expiry" sui vostri dispositivi, altrimenti tra 6 mesi la VPN si spegnerà chiedendo di rifare il login (e succede sempre quando siete in vacanza e vi serve entrare!).

Buon divertimento e... non ditelo al vostro amministratore di rete!

Produrre e aggiornare contenuti su vincenzocaputo.com richiede molto tempo e lavoro. Se il contenuto che hai appena letto è di tuo gradimento e vuoi supportarmi, clicca uno dei link qui sotto per fare una donazione.